Table of Contents

Modélisation du domaine

Première approche

Un éditeur a une liste d'abonnés auxquels sont associés des adresses, par exemple :

41, bd Napoleon III

06206 Nice Cedex 3

FRANCE

Quelle représentation donner à une adresse si l'on veut :

- Envoyer un courrier postal à tous les abonnés;

- Visualiser les abonnés sur une carte du monde;

- Visualiser les abonnés en France par département;

- Etablir des statistiques en fonction des quartiers de Nice;

- Connaître le nombre de villes différentes dans lesquelles habitent des abonnés.

Exercices d'entraînements

Donner les diagrammes de classes correspondant aux définitions suivantes.

Jeu d'échec

- Un jeu d'échec1) se joue à deux joueurs sur un échiquier carré composé de 64 cases, alternativement noires et blanches.

- Chaque joueur possède initialement 8 pions, un roi, une dame, deux tours, deux fous et deux cavaliers. Un pion peut devenir une dame, une tour, un fou ou un cavalier, on dit qu'il est promu.

- Il y a au maximum une pièce par case.

- On peut déplacer toutes les pièces, mais en fonction de la pièce le déplacement autorisé est différent.

- Une tour peut roquer

- Une partie est une suite ordonnée de coups : les joueurs jouent alternativement chacun leur tour.

- Identifier les concepts

- Identifier les relations entre les concepts

- Identifier/Distinguer les attributs, les opérations

Festival de Cannes

On veut gérer les prix2) obtenus relativement au montant investi par chaque producteur et aux cachets des acteurs, nous avons donc comme informations à gérer :

- les films en compétition,

- les acteurs jouant dans ses films,

- les producteurs .

- prix : palme d'or pour un film, prix d'interprétation pour un acteur, prix spécial du jury pour un film

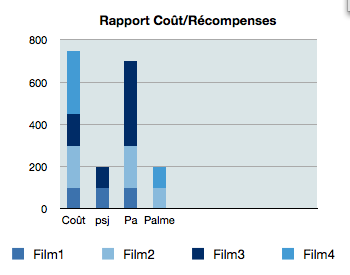

Modéliser les informations vous permettant de produire à terme des graphes :

- Rapport entre le Coût d'un film (investissement du productuer + la somme des cachets des acteurs dans le film) et récompenses obtenues

- Pour un acteur donné, le rapport entre son cachet et les récompenses qu'il a obtenues

- Pour un acteur donné, le rapport entre le coût d'un film est les récompenses qu'il a obtenues.

- Quelles informations faut-il ajouter si l'on veut visualiser l'évolution de ces statistiques dans le temps.

Galerie d'art

- 1) Reprendre le premier énoncé, votre vocabulaire, description des cas d'utilisation, diagrammes d'activités pour dessiner le domaine de la galerie d'art.

- 2) Prenez en compte les informations additionnelles suivantes :

- Sur un artiste nous disposons actuellement des informations suivantes :

- Date de naissance de l’artiste

- Nom, prénom, email

- Son âge

- Une photo de l’artiste

- La liste de ses oeuvres en précisant les oeuvres à la vente ou non.

- Pour chaque « œuvre» nous avons les informations suivantes :

- l’artiste auquel appartient l’oeuvre

- Type de l’œuvre (peinture ou sculpture)

- Texte de description

- 1 à 3 photos en petit format (150×150 max) par œuvre et leur titre ;

Un cas concret : De nouvelles contraintes pour les prestataires de service

Extrait du Monde Informatique du 2/3/11

Un décret encadre enfin les obligations d'authentification des internautes

LÉGISLATION

Lorsqu'est mise à disposition une connexion Internet, il faudra désormais conserver l'identifiant de la connexion, l'identifiant attribué à l'accédant, l'identifiant du terminal utilisé pour la connexion si possible, les dates et heure de début et de fin de la connexion, et enfin les caractéristiques de la ligne de l'accédant.

Lorsqu'un accédant à un service en ligne créé, modifie ou supprime un contenu en ligne, il faudra conserver l'identifiant de la connexion à l'origine de la communication, l'identifiant attribué par le système d'information au contenu objet de l'opération, les types de protocoles utilisés pour la connexion au service et pour le transfert des contenus, la nature de l'opération, les date et heure de l'opération, l'identifiant utilisé par l'auteur de l'opération lorsque celui-ci l'a fourni.

Inutile de se réfugier derrière un compte fourre-tout quasi-anonyme genre Alfred Toto : il faudra en effet être en mesure de fournir un nom, un prénom et une adresse postale en regard de chaque compte d'utilisateur. Le décret insiste, dans son article 4, spécifiquement que l'obligation de sécurité de ces données de connexion. Mais cette sécurité ne doit pas empêcher une mise à disposition sans délais des informations détenues au bénéfice des autorités judiciaires. Le décret précise enfin les modalités des requêtes pour obtenir communication des informations stockées.

Proposer une modélisation permettant de supporter ces informations.